- Se incorporó

- 11 Diciembre 2007

- Mensajes

- 262

Hola a todos, nuevamente vengo a pedir ayuda, tengo el siguiente problema, como saber de manera centralizada que equipos falta instalar actualizaciones de windows, algo así como el OCS Inventory NG pero que me permita detectar que actualizaciones faltan.

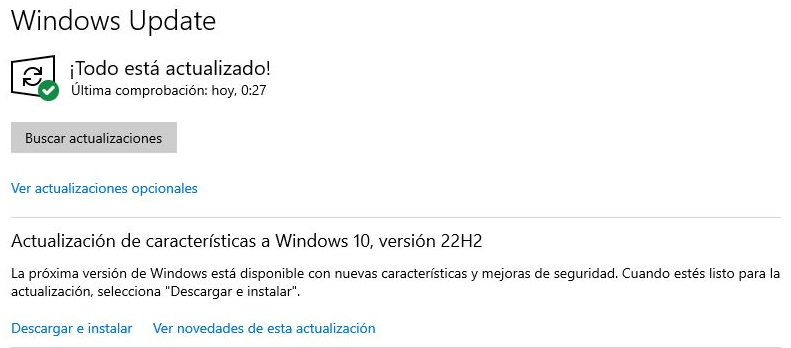

El tema es por que un auditor nos solicitó que por ejemplo en en la imagen se ve que todo está actualizado, pero según el la actualización "22H2 debe estar instalada y que significa una grave falta de seguridad" , ir equipo por equipo revisando se hace complicado.

lo mismo este ítem:

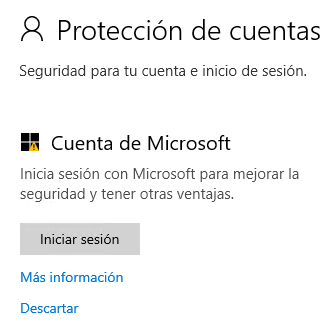

Según el todos los equipos deben tener activadas la protección de cuentas.

Agradecería mucho su ayuda, el tema de los auditores es que llenan hojas con todos estos detalles, ustedes entienden, saludos y de antemano muchas gracias.

El tema es por que un auditor nos solicitó que por ejemplo en en la imagen se ve que todo está actualizado, pero según el la actualización "22H2 debe estar instalada y que significa una grave falta de seguridad" , ir equipo por equipo revisando se hace complicado.

lo mismo este ítem:

Según el todos los equipos deben tener activadas la protección de cuentas.

Agradecería mucho su ayuda, el tema de los auditores es que llenan hojas con todos estos detalles, ustedes entienden, saludos y de antemano muchas gracias.